- Locky ransomware lan truyền thông qua Flash và Windows Kernel Exploits

Thông tin từ Trend Micro, đầu tháng 4 một khai thác zero-day (chỉ định CVE-2016-1019) đã được phát hiện trong Adobe Flash Player. Đây lỗ hổng đặc biệt sớm được sử dụng bởi các Magnitude Exploit Kit dẫn đến một Adobe lệch khỏi chu kỳ vá lỗi. Lỗi này đã được sử dụng để dẫn đến các cuộc tấn công trình duyệt tải về, bằng cách lan truyền Locky ransomware.

Không dừng lại ở đó, điều này còn là mối đe dọa lớn hơn cho người dùng. Gần đây Trend Micro đã tìm thấy một biến thể mới của cuộc tấn công này. Một khai thác Flash cũ của đặc quyền khai thác trong Windows (CVE-2015-1701) đã được sử dụng để vượt qua công nghệ sandbox.

- Hành vi nguy hiểm tàng hình

Để phân tích mối đe dọa này, Trend Micro đã kiểm tra cả lưu lượng mạng và một tập tin tải về (TROJ_LOCKY.DLDRA). Các mạng lưới lưu thông hoàn toàn phù hợp với việc sử dụng một khai thác CVE-2016-1019. Trong khi đó, các trình duyệt tải về (downloader) sử dụng hạt nhân khai thác khác kết nối với mệnh lệnh và kiểm soát máy chủ (C & C) nằm tại 202 102 110 204 [.] [.] [.]: 80 và cài đặt các Locky ransomware. Để làm điều này, nó sẽ sử dụng một số cơ chế cấp hạt nhân hệ thống đề hệ thống và các cuộc gọi không đồng bộ (APC). Điều này không đòi hỏi bất kỳ tập tin nào được tạo ra và cho phép các phần mềm độc hại được cài đặt vào hệ thống mà không bị phát hiện.

Các downloader cũng giấu hành vi nguy hiểm trong thời gian chạy svchost.exe và thực hiện quá trình hệ thống sử dụng bởi Windows để lưu trữ các dịch vụ khác nhau. Nó cũng kiểm tra các phiên bản của Windows trong việc sử dụng các tập tin dễ bị tổn thương (win32k.sys) đã được sửa đổi thời gian trước khi cố gắng khai thác. Điều này có thể được thực hiện để giảm nguy cơ bị phát hiện.

Việc khai thác có thể đã được sử dụng để tránh bị phát hiện, đặc biệt là những người sử dụng công nghệ sandboxing. Ngoài ra, hành vi che đậy dựa trên hạt nhân này khai thác phức tạp thêm và làm cho sandbox phân tích cũng như phát hiện khó khăn hơn. Một kết quả vừa được tìm thấy trong phân tích cho thấy khai thác hạt nhân khác nhau có thể được sử dụng cho các phiên bản sau của Windows.

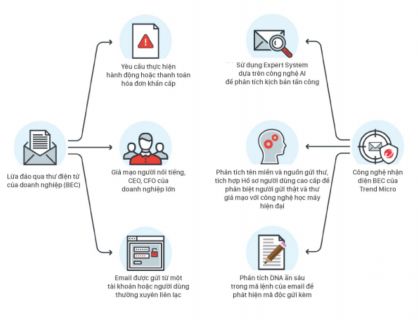

- Tổng quan về Locky downloader

Chức năng TROJ_LOCKY.DLDRA giống như bất kỳ downloader khác, ngoại trừ việc sử dụng các khai thác hạt nhân để che giấu hành vi nguy hiểm. Biểu đồ dưới đây cung cấp một cái nhìn tổng quan về thói quen của nó:

Dựa trên phân tích của Trend Micro, các mẫu có nhiều thủ đoạn mới. Điều này bao gồm chuỗi giải mã API và xây dựng các địa chỉ API tại thời gian chạy.

Quá trình ban đầu không có gì khác hơn là tạo ra quá trình con với một tham số dòng lệnh được tạo ngẫu nhiên. Quá trình con sau đó kiểm tra phiên bản hệ điều hành đang chạy và cuối cùng khai thác các lỗ hổng CVE-2015-1701 nếu hệ thống dễ bị tổn thương. Các svchost.exe sẽ kết hợp với APC độc hại để kết nối trở lại máy chủ C & C và tải về các Locky ransomware.

- Lỗ hổng kích hoạt

Khi quá trình con được thực hiện, đầu tiên nó sẽ kiểm tra các phiên bản hệ điều hành để xem liệu có lỗ hổng chưa được vá hay không. Nếu có, nó sẽ được khai thác. Nếu không, các downloader vẫn sẽ kết nối đến máy chủ C & C mà không cần kỹ thuật che đậy trực tiếp.

Để kích hoạt các lỗi, đầu tiên các downloader sẽ treo ClientCopyImage như DetourClientCopyImage trong user32.dll AfnDispatch. Khi cuộc gọi ngược lại được cung cấp bởi Microsoft, API này có thể được gọi trở lại khi USER32! CreateWindowEx được gọi.

Khi SetWindowLongA được thực thi, Fake_WinProc_exploit_403A90 (trong đó có chứa mã độc hại) sẽ được thực thi với quyền hạt nhân.

Các giả thiết trên cho thấy cách CVE-2015-1701 được kích hoạt bằng cách gọi CreateWindowExA.

Các cuộc gọi stack trên cho thấy chúng được thực hiện trong Fake_WinProc_exploit_403A90 gọi kích hoạt chức năng xxxSendMessage Win32k! từ hạt nhân trong chế độ người dùng.

- Thủ đoạn và cách thức hoạt động

Sau khi các lỗ hổng hạt nhân được kích hoạt, các downloader sẽ sử dụng các kỹ thuật khác nhau để che giấu hành vi nguy hiểm. Như đã thấy trong hình 1, hạt nhân khai thác đầu tiên thực hiện hành vi độc hại bằng cách kích hoạt nt!ExQueueWorkItem từ không gian quá trình con.

Khi các hành vi độc hại được lên lịch và chủ đề, nó liệt kê tất cả các tiến trình hệ thống để tìm một quá trình svchost.exe “netsvcs-k” tham số trong dòng lệnh. Sau đó, nó được gắn vào bộ nhớ và các bản sao mã độc dưới không gian của mình và cuối cùng cung cấp một chế độ sử dụng APC cho quá trình này.

Theo thiết kế, chế độ người dùng APC chỉ có thể được thực hiện trong quá trình biểu thị là bối cảnh hoặc quá trình svchost trong tình trạng này. Khi quá trình svchost đã bị xâm nhập với một APC độc hại, nó dẫn đến một chủ đề mới trong không gian của nó. Các chủ đề mới sau đó tải về cuộc gọi API đặc biệt.

- Cách phòng tránh và ngăn chặn

Chuyên gia bảo mật Trend Micro cho biết, các downloader này sử dụng kỹ thuật phức tạp và tinh tế để kết nối trở lại C & C cũng như che giấu hành vi độc hại.

Do đó, tương đối ít người chú ý đến khai thác hạt nhân hoặc bất kỳ hành vi gây ra bởi các downloader. Ngoài ra, việc sử dụng các cơ chế hệ thống cung cấp như APC thường được bỏ qua và không được giám sát hành vi nguy hiểm.

Mặt khác, quá trình svchost kết nối với mạng bên ngoài được xem là hoàn toàn bình thường như quá trình cung cấp nhiều dịch vụ cho các quá trình khác của Microsoft.

Vì vậy, Trend Micro khuyến cáo người dùng cập nhật hệ thống của mình với phiên bản Adobe Flash Player mới nhất. Giữ phần mềm cập nhật liên tục là cách đảm bảo hệ thống chống lại các cuộc tấn công khai thác. Đó cũng là cách tốt nhất sao lưu dữ liệu và tránh phải trả bất kỳ khoản tiền chuộc nào để lấy lại các tập tin.