Có tên tiếng anh là Agent Smith (các chuyên gia Trend Micro gọi dưới cái tên AndroidOS_InfectionAds.HRXA), đây là một phần mềm độc hại di động hoàn toàn mới, được phát hiện khi đang lây nhiễm qua các lỗ hổng bảo mật trên các hệ điều hành của Android, đồng thời phát tán thêm các ứng dụng độc hại trên thiết bị mà người dùng không hề hay biết.

Theo các nhà nghiên cứu tại Check Point, phần mềm độc hại này còn hiển thị quảng cáo để lừa đảo ngay trên chính điện thoại của nạn nhân, mặc dù trước đó nó đã được phát hiện có thể ăn cắp thông tin ngân hàng và theo dõi nạn nhân nhiễm mã độc. Theo số liệu các nghiên cứu viên có thì hiện tại phần mềm độc hại này đang lây nhiễm rất mạnh trên các thiết bị tại Ấn Độ, Ả Rập Saudi, Pakistan, Bangledesh, Vương Quốc Anh, Hoa Kỳ và Úc, không loại trừ sẽ nhanh chóng lan đến Đông Nam Á bởi số lượng người dùng Android khổng lồ tại đây.

Hình ảnh minh họa mã độc Agent Smith

Qua các thí nghiệm lây nhiễm mã độc, các nhà nghiên cứu thấy chủ yếu chúng đang lợi dụng một lỗi bảo mật mang tên là Janus ( theo hồ sơ lưu lại với tên mã CVE-2017-13156) đã được phát hiện trước đó vào tháng 4 năm 2019. Họ cũng bổ sung thêm thông tin là Đặc Vụ Smith lây nhiễm chủ yếu qua các ứng dụng quen thuộc được tải về trên Play Store như: bộ lọc làm đẹp, game, nội dung người lớn.

Các ứng dụng trên sau khi được tải về sẽ “ngụy trang” như một bản vá chính thức từ Google. Bản cài đặt có đuôi .apk tải về kèm theo các ứng dụng sẽ bắt đầu trích xuất các đoạn mã độc được tự động tải về, đồng thời gửi danh sách các nạn nhân về máy chủ của Hackers. Những lỗ hổng bảo mật này về cơ bản đã tồn tại từ rất lâu và nhà phát hành Google cũng đã có nhiều bản vá lỗi khác nhau, nhưng đa phần các nhà phát triển ứng dụng đã ngưng không cập nhật thêm cho các ứng dụng vì điều đó đã tạo cơ hội cho các tin tặc.

[ Thống kê thêm từ Trend Micro: tỉ lệ nhấp vào các quảng cáo do mã độc tạo ra gần như là 100% trong năm 2018 ]

Các Hacker đã tấn công thiết bị Android như thế nào?

Những Hacker đã thay đổi phương thức tấn công bằng phần mềm độc hại khi tấn công các thiết bị di động qua các quảng cáo giả, chúng đã thể hiện sự tinh vi hơn và nhắm vào sự sơ hở của người dùng khi họ ấn vào các quảng cáo này vượt qua sự bảo mật trên các thiết bị di động sử dụng Android.

Các nhà nghiên cứu đã cho chúng ta thấy để lây nhiễm thì cần phải trải qua 3 giai bước qua các lỗ hổng như Janus, Bundle và Man-in-the-Disk, sau đó chúng sẽ sử dụng botnet để “khoáy sâu” vào các lỗi bảo mật này từ đó phát tán đợt tấn công.

Không chỉ vậy, khi tin tặc phát động các đợt tấn công qua các lỗi bảo mật, nếu đi xa hơn chúng đã thâm nhập vào cả hệ thống của PlayStore bởi trang này đã bị các phần mềm gián điệp của chúng cài đè lên trên. Tuy nhiên, điều này đã không thể xảy ra bởi Google đã có động thái sớm hơn trong việc xử lý các lỗi bảo mật, tăng cường kiểm duyệt, cũng như có sự đề phòng trước khi cho các nhà phát triển ứng dụng upload dữ liệu của họ lên PlayStore.

Trước đó trong quý 1 của 2019, Trend Micro đã phát hiện ra các mã độc gây hại trong các ứng dụng trên Android và sau khi xác định danh tính đó là AndroidOS_HiddenAds.HRXA và AndroidOS_Janus.ISO. Vào thời điểm đó, các phát hiện nhỏ lẻ này không cho thấy khả năng lây nhiễm trên toàn cầu như hiện tại, đặc biệt với AndroidOS_Janus.ISO còn bị cắm cờ report không phù hợp.

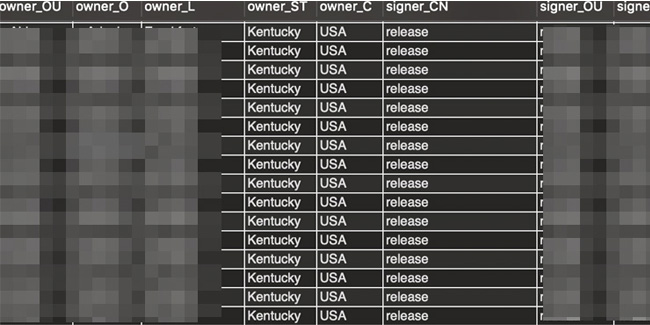

Khi các chuyên gia tiến hành phân tích sâu hơn, họ còn thấy có hơn 900 ứng dụng đang có mặt tại cửa hàng ứng dụng 9Apps với nhiều mã độc module độc hại và còn có hơn 11000 lượt tải xuống. Các ứng dụng này hầu như đều hoạt động với đuôi là .apk trong các chứng chỉ của chúng.

Hình ảnh liệt kê nội dung các chứng chỉ của các ứng dụng nhiễm Agent Smith hoàn toàn giống nhau.

Tất cả các phiên bản độc hại của ứng dụng đều chiếm không gian dữ liệu nhiều hơn và luôn chứa file android.support hay multidex.MultiDexApplication. Các file này cho phép kẻ tấn công sử dụng công cụ tự động để đóng gói mã và đồng thời phát tán mã độc từ đây. Trend Micro cũng đã thông báo lại cho Google về thông tin này, Google cũng đã có động thái xóa đi những ứng dụng gây hại dựa trên các báo cáo từ Trend Micro.

Nếu bạn nghi ngờ thiết bị của mình nhiễm mã độc, hãy ngay lập tức gỡ cài đặt các ứng dụng mà bạn nghi ngờ là nguồn cơn lây nhiễm. Các nhà phát triển ứng dụng, hệ thống, cũng như cung cấp các giải pháp di động cũng được nhắc nhở là thường xuyên cập nhật phiên bản mới sản phẩm phần mềm của mình, nếu không các ứng dụng này sẽ tự động được xóa từ PlayStore.

Người dùng và doanh nghiệp nên cân nhắc sử dụng hệ thống bảo mật di dộng để ngăn chặn các nỗ lực cài đặt phần mềm quảng cáo hoặc các mã độc gây tổn hại dữ liệu ngay trong chính thiết bị sử dụng hằng ngày của mình.